Zero Trust là gì? 05 Trụ cột cốt lõi của mô hình bảo mật Zero Trust

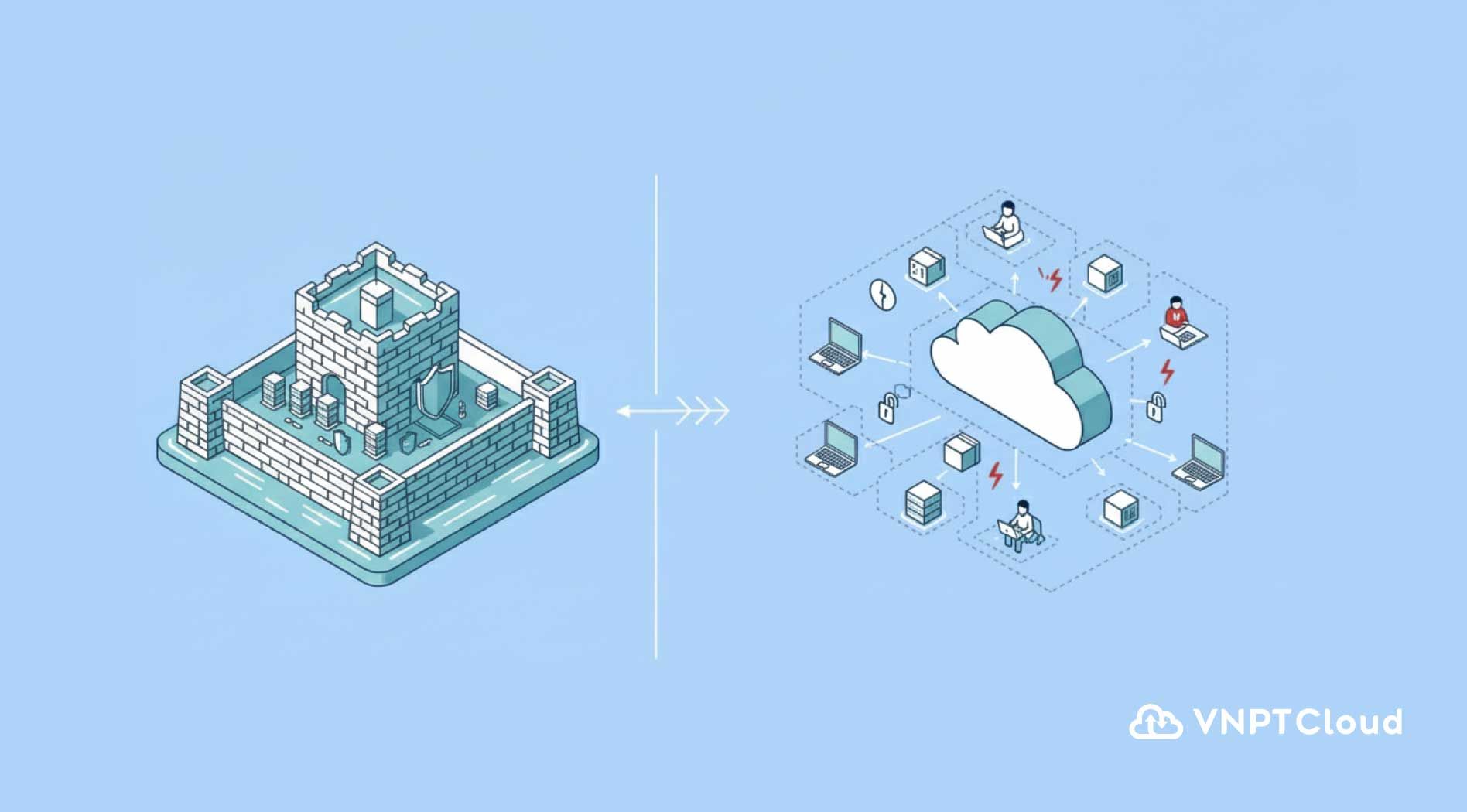

Trong quá khứ, bảo mật mạng thường được xây dựng theo mô hình “lâu đài và hào nước”. Nghĩa là, mọi thứ bên ngoài mạng được xem là nguy hiểm, còn bên trong thì an toàn. Tuy nhiên, sự phổ biến của môi trường đám mây và cách thức làm việc từ xa đã xóa bỏ ranh giới mạng cố định. Người dùng và ứng dụng có thể ở bất cứ đâu, khiến hệ thống xuất hiện nhiều điểm yếu mà kẻ tấn công dễ dàng lợi dụng.

Chính vì những rủi ro này, doanh nghiệp ngày nay bắt đầu đặt câu hỏi về Zero Trust là gì và vì sao mô hình này trở thành lựa chọn thay thế cho cách bảo mật truyền thống? Hãy cùng VNPT Cloud tìm hiểu ngay!

Zero Trust là gì?

Zero Trust là một kiến trúc bảo mật yêu cầu xác minh danh tính nghiêm ngặt đối với người dùng và thiết bị muốn truy cập vào tài nguyên, bất kể họ đang ở trong hay ngoài mạng nội bộ của tổ chức.

Khác với các mô hình bảo mật truyền thống dựa vào ranh giới mạng cố định, Zero Trust hoạt động theo nguyên tắc “không bao giờ tin tưởng, luôn xác minh”. Điều này đồng nghĩa với việc mọi yêu cầu truy cập phải trải qua xác thực liên tục, cấp quyền theo ngữ cảnh và kiểm tra cấu hình bảo mật trước khi được phép truy cập vào ứng dụng hoặc dữ liệu.

Ngày càng nhiều tổ chức áp dụng mô hình Zero Trust để tăng cường khả năng bảo vệ an ninh khi bề mặt tấn công của họ ngày càng mở rộng. Theo báo cáo của TechTarget Enterprise Strategy Group năm 2024, hơn hai phần ba doanh nghiệp cho biết họ đang triển khai các chính sách Zero Trust trên toàn bộ hệ thống của mình.

Tại sao mô hình bảo mật Zero Trust quan trọng

Zero Trust trở nên quan trọng vì mô hình bảo mật truyền thống dựa trên ranh giới mạng không còn phù hợp với hệ thống IT hiện đại, vốn phức tạp và phân tán. Trước đây, doanh nghiệp chủ yếu dựa vào tường lửa và mặc định người dùng nội bộ là đáng tin cậy. Nhưng chuyển đổi số đã xóa bỏ ranh giới mạng cố định khi hạ tầng mở rộng sang cloud, SaaS, IoT, thiết bị di động và truy cập từ xa.

Khi bề mặt tấn công lớn hơn, doanh nghiệp dễ đối mặt với rò rỉ dữ liệu, ransomware và tấn công nội bộ. Một khi kẻ tấn công vượt qua lớp bảo vệ ban đầu, chúng có thể di chuyển và tiếp cận tài nguyên quan trọng nhờ sự tin cậy ngầm.

Để giải quyết vấn đề này, John Kindervag đã giới thiệu mô hình Zero Trust năm 2010, chuyển trọng tâm bảo mật từ ranh giới sang từng tài nguyên riêng lẻ. Việc triển khai Zero Trust giúp giảm đáng kể bề mặt tấn công của tổ chức, hạn chế số điểm mà hacker có thể lợi dụng để xâm nhập. Đồng thời, mô hình này cũng xác minh mọi yêu cầu truy cập, qua đó giảm rủi ro từ các thiết bị kém an toàn, bao gồm cả thiết bị IoT vốn khó bảo mật và khó cập nhật. Cách tiếp cận này đảm bảo rằng không có thiết bị hay người dùng nào được tin cậy mặc định nếu không đáp ứng đầy đủ yêu cầu bảo mật.

Nguyên tắc bảo mật Zero Trust

Các tiêu chuẩn kỹ thuật của từng mô hình Zero Trust có thể khác nhau, nhưng tất cả đều tuân theo ba nguyên tắc cốt lõi:

Không tin tưởng, luôn xác minh

Zero Trust coi mọi tài nguyên đều ở trạng thái không thể truy cập. Người dùng, thiết bị và workload chỉ được truy cập khi vượt qua xác thực liên tục và theo ngữ cảnh, và bước xác thực này được lặp lại mỗi lần họ gửi yêu cầu mới.

Quyết định cấp quyền được đưa ra dựa trên nhiều yếu tố như đặc quyền người dùng, vị trí truy cập, mức độ an toàn của thiết bị, thông tin đe dọa và hành vi bất thường. Mọi kết nối đều được giám sát chặt chẽ và phải xác thực lại theo định kỳ trong suốt phiên làm việc.

Nguyên tắc đặc quyền tối thiểu (Least Privilege)

Trong Zero Trust, người dùng và thiết bị chỉ được cấp đúng mức quyền cần thiết để thực hiện nhiệm vụ của họ, và các quyền này sẽ bị thu hồi khi phiên làm việc kết thúc. Cách kiểm soát này hạn chế tối đa khả năng kẻ tấn công lợi dụng tài khoản hay thiết bị bị xâm nhập để di chuyển sang các vùng khác trong hệ thống.

Giả định vi phạm (Breach Assumption)

Zero Trust giả định rằng hệ thống có thể đã bị xâm nhập. Do đó, các biện pháp xử lý sự cố trở thành quy trình vận hành chuẩn, gồm phân đoạn mạng để hạn chế phạm vi tấn công, giám sát toàn bộ tài sản và hoạt động và phản ứng ngay khi xuất hiện hành vi bất thường từ người dùng hoặc thiết bị.

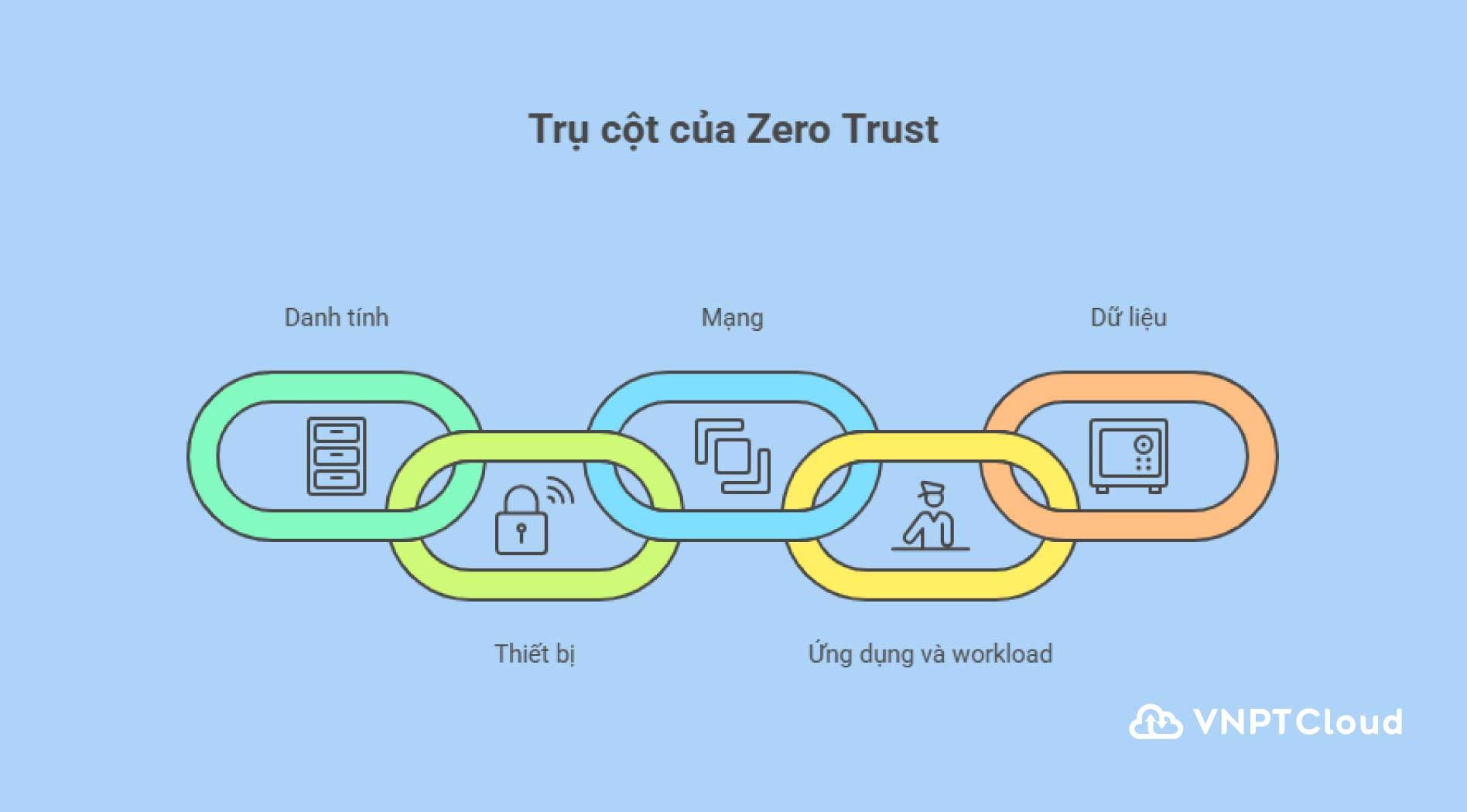

05 Trụ cột cốt lõi của nguyên tắc Zero Trust

Mô hình Zero Trust Security Model của CISA nêu ra năm trụ cột mà tổ chức cần tập trung khi triển khai kiến trúc Zero Trust:

Danh tính

Xác thực danh tính người dùng và chỉ cấp quyền truy cập vào những tài nguyên được phê duyệt là năng lực cốt lõi của Zero Trust. Các công cụ phổ biến gồm hệ thống quản lý danh tính và truy cập (IAM), đăng nhập một lần (SSO) và xác thực đa yếu tố (MFA).

Thiết bị

Mọi thiết bị kết nối vào hệ thống đều phải tuân thủ đầy đủ chính sách và tiêu chuẩn bảo mật của tổ chức. Danh sách thiết bị được phép hoạt động luôn được cập nhật. Nếu một thiết bị không nằm trong danh sách này, nó sẽ bị chặn truy cập ngay lập tức.

Mạng

Zero Trust chuyển từ mô hình phân đoạn mạng truyền thống sang microsegmentation, tách tài nguyên và workload thành các vùng bảo mật nhỏ và độc lập. Cách tiếp cận này thu hẹp phạm vi tấn công và ngăn chặn hiệu quả việc di chuyển ngang trong hệ thống, đồng thời làm cho các tài nguyên không được cấp quyền trở nên hoàn toàn không thể nhìn thấy. Bên cạnh đó, doanh nghiệp có thể củng cố lớp phòng vệ bằng cách mã hóa lưu lượng và giám sát chặt chẽ hành vi người dùng.

Ứng dụng và khối lượng công việc

Ứng dụng và API không được mặc định tin cậy trong môi trường Zero Trust. Quyền truy cập được cấp linh hoạt dựa trên xác minh liên tục thay vì cấp cố định theo phiên. Mọi giao tiếp giữa các ứng dụng đều được giám sát chặt chẽ để kịp thời phát hiện hoạt động bất thường.

Dữ liệu

Dữ liệu được phân loại theo mức độ nhạy cảm để áp dụng chính sách bảo vệ và kiểm soát truy cập phù hợp. Dữ liệu trong quá trình truyền, xử lý hoặc lưu trữ đều được mã hóa và giám sát liên tục nhằm phát hiện sớm hoạt động bất thường hoặc nguy cơ rò rỉ.

Trường hợp sử dụng mô hình Zero Trust

Dưới đây là những trường hợp điển hình cho thấy Zero Trust phát huy hiệu quả rõ rệt trong môi trường doanh nghiệp:

- Bảo mật làm việc từ xa: Zero Trust xác minh danh tính và tình trạng thiết bị trước khi cấp quyền truy cập, đảm bảo an toàn cho người dùng kết nối từ bất kỳ vị trí nào.

- Giảm thiểu rủi ro từ nội bộ: Áp dụng kiểm soát truy cập nghiêm ngặt, chỉ cấp quyền ở mức tối thiểu cần thiết, hạn chế khả năng lạm dụng trong hệ thống.

- Kiểm soát Shadow IT: Phát hiện và chặn các ứng dụng không được phê duyệt, ngăn chúng truy cập vào dữ liệu nhạy cảm.

- Bảo vệ môi trường hybrid cloud và multi-cloud: Triển khai chính sách bảo mật đồng nhất trên hạ tầng on-premise, cloud và các môi trường container, giúp kiểm soát truy cập nhất quán trên toàn hệ thống.

Câu hỏi thường gặp về kiến trúc Zero Trust

Zero Trust là sản phẩm hay chiến lược?

Nó là một mô hình kiến trúc đòi hỏi sự kết hợp của nhiều công nghệ, quy trình và chính sách để loại bỏ sự tin cậy mặc định và thay thế bằng xác minh liên tục. Các nhà cung cấp có thể bán giải pháp hỗ trợ Zero Trust (MFA, IAM, ZTNA…), nhưng không có sản phẩm nào là Zero Trust trọn gói.

Zero Trust khác với VPN như thế nào?

VPN dựa trên mô hình bảo mật truyền thống là người dùng chỉ cần xác thực một lần để vào mạng nội bộ và sau đó có thể truy cập rất nhiều tài nguyên. Trong khi đó, Zero Trust không tin cậy bất kỳ kết nối nào theo mặc định và chỉ cấp quyền truy cập đúng tài nguyên cần thiết. Điều này giúp giảm thiểu rủi ro khi có sự cố.

Ví dụ về các công cụ được sử dụng như một phần của kiến trúc Zero Trust là gì?

Các công cụ được sử dụng để triển khai kiến trúc Zero Trust bao gồm giải pháp quản lý danh tính và truy cập (IAM), nền tảng xác thực đa yếu tố (MFA), phần mềm phát hiện và phản ứng trên thiết bị đầu cuối (EDR), giải pháp kiểm soát truy cập mạng (NAC) và các nền tảng microsegmentation.

Trong bối cảnh an ninh mạng ngày càng phức tạp, Zero Trust không chỉ là xu hướng mà đã trở thành tiêu chuẩn bảo mật mà mọi doanh nghiệp cần hướng đến. Việc áp dụng đúng mô hình Zero Trust giúp tổ chức thu hẹp bề mặt tấn công, kiểm soát truy cập chặt chẽ hơn và bảo vệ dữ liệu quan trọng trước các mối đe dọa ngày càng tinh vi.

Nếu doanh nghiệp cần tư vấn triển khai Zero Trust phù hợp với hạ tầng hiện tại hoặc muốn tìm hiểu sâu hơn về các giải pháp bảo mật, VNPT Cloud luôn sẵn sàng hỗ trợ. Hãy liên hệ với chúng tôi để được tư vấn chi tiết và giải pháp phù hợp nhất.